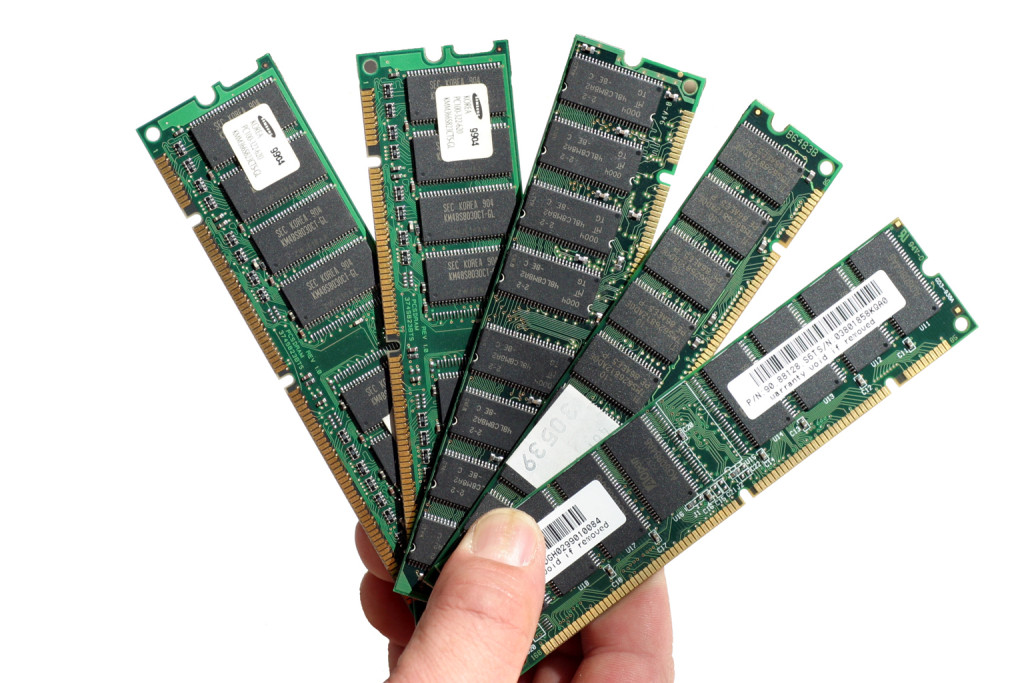

Si chiama Rowhammer ed è un exploit (sfruttamento di un bug per eseguire del codice non autorizzato) che affligge le memorie DDR DRAM affiancate da processori a 32 bit. Esso consente ad un utente esterno di ottenere i privilegi di amministratore del proprio computer.

Il bug è stato scoperto dal team Project Zero di Google, un gruppo di ricercatori e hackers che si preoccupa di scovare vulnerabilità nel mondo informatico e rilasciando in tempo (zero day, in meno di un giorno) i fix, prima che i malintenzionati possano sfruttarle per arrecare danni a privati e/o ad aziende.

Nel particolare, parliamo di un problema causato dall’architettura dei banchi DRAM moderni: per aumentarne sempre di più la capacità, i produttori hanno rimpicciolito e ravvicinato le celle, così tanto da rendere più semplice la loro interazione elettronica. Di conseguenza, l’accesso ad una locazione di memoria può disturbare le località limitrofe, causando perdita di carica o delle cellule vicine. In questo modo è possibile modificare il valore della cella da 1 a 0 o viceversa.

Tali malfattori hanno creato un metodo per sfruttare il bug, in modo da generare molti accessi ripetuti alla DRAM, causando un “bit flip” dei dati da una fila di celle ad un’ altra per poi uscire dalla “sandbox” (area in cui i dati restano protetti), abilitando i permessi di scrittura e lettura su quella fila, per chiunque.

Il team ha voluto far sapere che nonostante il metodo sia stato sperimentato su una serie di notebook selezionati, basati su Linux x86 (di cui solo una parte presentava il problema), questo tipo di vulnerabilità potrebbe presentarsi anche su altri sistemi. Sono tuttora al lavoro per capirne di più.

Intanto, per cercare di evitare il problema è consigliato l’aumento della frequenza di refresh della DRAM, se non usare memorie ECC o DDR4. A quanto pare, non esiste una patch software in grado di risolvere tale bug.

Fonti: thehackernews

Per saperne di più in merito, i nostri social network: Tecnologia Computing e LaCOOLtura

Daniele Perna